Er vi virkelig HIPAA-kompatible, eller stoler vi simpelthen på markedsføringsløfter? En cloud PACS føles moderne og effektiv, men alligevel kan en enkelt overset indstilling fortryde mange års patienttillid.

Denne tjekliste er for de mennesker, der lever med den spænding. Måske kører du radiologi, administrerer it eller ejer en voksende klinik, der bruger PostDiCom til at gemme og se undersøgelser. Du ønsker ikke vag beroligelse. Du vil have konkrete spørgsmål, du kan stille foran dit team og sige, lad os besvare disse ærligt.

Masser af mennesker skriver noget i retning af „HIPAA-overholdelsestjekliste for cloud PACS cloud-tjenester gratis“ i en søgefelt og håber, at en perfekt form vises. Ingen enkelt skabelon kan garantere overholdelse, men et fokuseret sæt spørgsmål kan guide dig mod et program, som regulatorer vil anerkende som seriøst.

Behandl dette som en fortællende version af en PDF til HIPAA-overholdelsestjekliste. Kopier de spørgsmål, der passer, tilpas dem til dine egne omgivelser, og gem dem sammen med din risikovurdering.

Før du inspicerer krypteringsindstillinger eller adgangslogfiler, skal du vide, hvem du er under HIPAA, og hvor elektroniske beskyttede sundhedsoplysninger faktisk rejser.

Hvis du er en klinik, hospital eller billedbehandlingscenter, er du næsten helt sikkert en dækket enhed. Hvis du behandler billeder for andre, kan du også fungere som forretningsforbindelse. Sikkerhedsreglen gælder begge veje, men dine kontrakter og dokumentation ændres med din rolle. Har vi tydeligt registreret, hvilken rolle vi spiller i hver branche? Når lovgivning, overholdelse og drift beskriver os, bruger de alle de samme ord? Hvis ikke, hviler dit forhold til enhver cloud PACS-udbyder allerede på rystende grund.

Gå en enkelt undersøgelse fra scanner til arkiv. Hvor lander den først? Hvilke gateways, seere og cloud-slutpunkter berører det? Når PostDiCom gemmer denne undersøgelse, hvem kan nå den, fra hvilke steder, og efter hvilke logintrin? Har vi et aktuelt diagram, der viser, hvordan billeder bevæger sig ind i vores cloud PACS og tilbage ud, inklusive undervisningsbiblioteker og eksport? Er midlertidige lagerpladser såsom arbejdsstationscache, mobile enheder eller downloadede ZIP-filer en del af billedet, eller foregiver vi, at de ikke findes?

Det officielle HHS-resumé af sikkerhedsreglen understreger forståelsen af, hvor elektronisk beskyttet sundhedsinformation oprettes, modtages, vedligeholdes, og overføres, fordi sikkerhedsforanstaltninger skal dække alle disse punkter, ikke kun hovedarkivet.

Regulatorer er fleksible med hensyn til værktøjer og strenge med hensyn til én ting. Du skal køre en risikoanalyse og opdatere den, når systemerne ændrer sig. NIST SP 800 66, som oversætter sikkerhedsreglen til praktiske trin, placerer risikoanalyse i centrum for et kompatibelt program.

Hurtig selvkontrol:

Har vi identificeret konkrete trusler mod vores cloud PACS, såsom forkert konfiguration, stjålne legitimationsoplysninger og leverandørafbrydelser, og skrevet dem ned? Rangerer vi disse risici efter sandsynlighed og indvirkning og forbinder dem med specifikke kontroller, eller holder vi bare en statisk liste til visning?

Omhandler vores skriftlige procedurer for adgangskontrol, minimum nødvendig brug og hændelsesrespons eksplicit vores cloud PACS- og billeddelingsarbejdsgange? Hvis en teknolog ønsker at dele billeder med en ekstern læge, kan de så beskrive den godkendte metode, der bruger PostDiCom, eller falder de stille tilbage til ad hoc-værktøjer og personlig e-mail? Når politikker, uddannelse og daglige vaner stemmer overens, begynder medarbejdernes beslutninger at styrke overholdelsen snarere end stille og roligt underminere den.

Enhver cloud-tjeneste, der gemmer eller overfører elektroniske beskyttede sundhedsoplysninger til dig, skal underskrive en forretningspartneraftale. HHS udgiver cloud-specifik vejledning, der forklarer, hvad der skal dækkes, når du stoler på cloud-udbydere. HHS HIPAA cloud computing-vejledning (H HS). Angiver din aftale med PostDiCom sikkerhedsansvar, tidslinjer for meddelelser om brud, og hvordan data returneres eller slettes ved kontraktopsigelse? Er der konflikter mellem denne aftale og eventuelle standardservicevilkår eller serviceniveauaftaler, der kan skabe forvirring under en hændelse?

Cloud PACS-platforme leverer normalt kryptering under transit, kryptering i hvile og rollebaseret adgangskontrol. PostDiCom er designet til at være i overensstemmelse med HIPAA og GDPR, med data krypteret og beskyttet mod uautoriseret adgang. Det er et stærkt udgangspunkt, men konfigurationen forbliver dit ansvar. Er alle forbindelser til PACS begrænset til sikre protokoller, og er ældre grænseflader eller testgrænseflader helt deaktiveret? Bruger privilegerede konti stærk godkendelse, ideelt multifaktor, og fjerner du adgang med det samme, når nogen skifter roller eller forlader? Hvor mange konti findes der stadig for folk, der ikke længere arbejder sammen med dig, simpelthen fordi ingen ejer offboarding-tjeklisten?

- Created by PostDICOM.jpg)

Cloud PACS-systemer er meget gode til logning. Problemet er ikke mangel på data. Det er en mangel på opmærksomhed. Kan du se, hvem der har set, downloadet eller delt en undersøgelse, og fra hvilken enhed eller netværk de gjorde det? Sender du de nødvendige logfiler til en central overvågningsplatform, eller lever de kun i leverandørkonsollen, indtil noget går galt? Hvis du ikke kan besvare et simpelt adgangsspørgsmål til en bestemt undersøgelse, vil du kæmpe for at svare overbevisende på patientklager eller regulatorforespørgsler.

Hændelser er stressende nok uden improvisation. Forestil dig, at en teknolog ved et uheld deler en undersøgelse med den forkerte læge, eller en bærbar computer med cachelagrede billeder bliver stjålet fra en bil. Ved alle i det øjeblik, hvad de skal gøre? Din interne HIPAA-overholdelsestjekliste PDF skal indeholde mindst tre svar. Hvem leder undersøgelsen, og hvem de skal underrette. Hvilke systemer og logfiler skal gennemgås for at forstå omfanget af begivenheden? Hvordan beslutter du, om begivenheden er et rapporterbart brud, og hvordan kommunikation med tilsynsmyndigheder og patienter fungerer, hvis det er det?

På nuværende tidspunkt burde det være klart, at en seriøs HIPAA-overholdelsestjekliste for cloud PACS handler mindre om at afkrydse afkrydsningsfelter og mere om at stille spidse spørgsmål. Det er fristende at stole udelukkende på leverandørkrav, men alligevel forventer tilsynsmyndigheder, at du demonstrerer, hvordan disse påstande omsættes til politikker, kontroller og beviser i dit eget miljø.

Du kan omdanne afsnittene ovenfor til en simpel tabel, eksportere den som en HIPAA-overholdelsestjekliste PDF til intern brug, og gennemgå den sammen med din risikoanalyse hvert år.

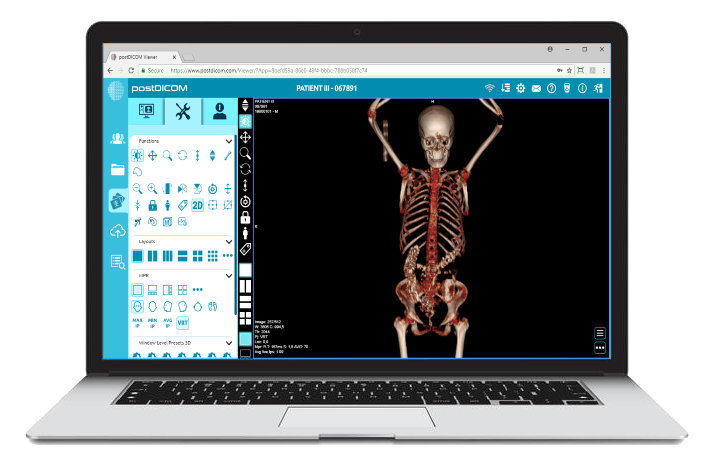

For teams, der bruger PostDICOM, er den gode nyhed, at platformen bringer overkommelig cloud PACS, sikker skylagring og en webbaseret DICOM-fremviser sammen ét sted med generøs startplads til nye brugere. Det betyder, at du kan bruge mindre tid på at pleje gamle lokale servere og mere tid på at opbygge en klar, forsvarlig overholdelseshistorie omkring en moderne cloud-tjeneste.

I sidste ende er det centrale spørgsmål enkelt. Når følgende revisionsbrev ankommer, vil du hellere bladre gennem indbakker og gamle mødenotater eller roligt åbne et dokument, der viser nøjagtigt, hvordan din cloud PACS beskytter elektroniske beskyttede sundhedsoplysninger? Det arbejde, du investerer i denne tjekliste i dag, bestemmer, hvilke af disse historier du får at fortælle.

|

Cloud PACS og online DICOM-fremviserUpload DICOM-billeder og kliniske dokumenter til PostDICOM-servere. Gem, se, samarbejd og del dine medicinske billedbehandlingsfiler. |