- Created by PostDICOM.jpg)

PACS-Sicherheit scheitert meist auf langweilige Weise. Nicht mit einem dramatischen „Film-Hacker“-Moment, sondern durch ein wiederverwendetes Passwort, eine übermächtige Benutzerrolle, einen Freigabelink, der ewig existiert, oder einen stillen Export, den niemand bemerkt, bis jemand fragt: „Warum ist diese Studie am falschen Ort?“

Wenn Sie also nach PACS-Sicherheitsgrundlagen mit einer Echtzeit-Denkweise suchen, beginnen Sie nicht mit einer 40-seitigen Richtlinie. Beginnen Sie mit der Sichtbarkeit. Sie möchten die Handvoll Verhaltensweisen erkennen, die bei den meisten Vorfällen frühzeitig auftreten, und Sie benötigen eine einfache Reaktionsroutine, damit die Warnung tatsächlich zu Maßnahmen führt.

Echtzeit-PACS-Sicherheitsgrundlagen bedeuten die kontinuierliche Überwachung von Anmeldungen, Berechtigungen und Datenbewegungen (Ansehen, Teilen, Exportieren, Löschen) und das Alarmieren bei spezifischen verdächtigen Mustern – wie wiederholten fehlgeschlagenen Anmeldungen, neuen Standorten/Geräten, unerwarteten Admin-Änderungen und ungewöhnlichen Download-/Export-Spitzen, damit Sie Probleme schnell eindämmen können, anstatt sie erst später bei einem Audit zu entdecken. Dies entspricht dem Ansatz der kontinuierlichen Überwachung des NIST und der allgemeinen Notwendigkeit von Audit-Kontrollen und Übertragungsschutzmaßnahmen in den Sicherheitsanforderungen des Gesundheitswesens.

Protokolle (Logs) sind keine Echtzeit-Sicherheit. Protokolle sind eine Aufzeichnung. Echtzeit-Sicherheit ist ein Kreislauf:

1. Etwas passiert (Anmeldeversuch, Freigabelink erstellt, Export gestartet).

2. Eine Regel bewertet es (Ist das für diesen Benutzer und diese Rolle normal?).

3. Eine Warnung geht schnell an die richtige Person.

4. Eine kleine, wiederholbare Reaktion erfolgt (Zuerst eindämmen, dann untersuchen).

Die NIST-Richtlinien zur kontinuierlichen Überwachung und Protokollierung unterstützen diese Idee: Sie verwenden Ereignisse und Protokolle, um Vorfälle zu erkennen, darauf zu reagieren und die Auswirkungen zu begrenzen, nicht nur um nachträglich zu dokumentieren, was passiert ist.

Sie brauchen keine 200 Warnungen. Sie brauchen die richtigen 5, abgestimmt mit Schwellenwerten, die nicht vage sind.

Wenn jemand Ihr PACS mit wiederholten falschen Passwörtern angreift, wollen Sie das jetzt wissen, nicht später.

Eine praktische Regel: Lösen Sie eine Warnung aus, wenn ein Benutzerkonto 8+ fehlgeschlagene Anmeldungen in 10 Minuten hat, oder wenn eine einzelne IP 20+ Fehler in 10 Minuten aufweist, oder wenn eine erfolgreiche Anmeldung unmittelbar nach einer Häufung von Fehlern erfolgt (letzteres Muster ist ein klassisches Anzeichen dafür, dass der Angreifer schließlich eingedrungen ist). Wenn dies ausgelöst wird, ist Ihre beste erste Maßnahme die Eindämmung: Sperren Sie das Konto oder setzen Sie die Anmeldung vorübergehend aus und überprüfen Sie dann den Benutzer.

Radiologische Muster sind vorhersehbar. Ein Radiologe, der sich immer aus einer Region anmeldet und plötzlich auf einem neuen Kontinent erscheint, ist nicht automatisch ein Angriff, aber es ist immer eine Überprüfung wert.

Eine praktische Regel: Warnen Sie bei erstmaligen Anmeldungen aus einem neuen Land/einer neuen Region oder bei erstmaligen Anmeldungen von einem neuen Gerät. Überdenken Sie die Reaktion nicht. Entweder handelt es sich um eine legitime Reise (schnelle Bestätigung) oder nicht (Zugang deaktivieren, Anmeldedaten zurücksetzen und letzte Aktivitäten überprüfen).

Dies ist der Fall, der dazu führt, dass „alles normal aussieht… bis es das nicht mehr ist.“ Ein Angreifer oder sogar ein wohlmeinender Mitarbeiter kann eine Rolle ändern, den Zugriff erweitern oder ein neues Konto erstellen, und plötzlich ist Ihr Sicherheitsmodell hinfällig.

Dies sollte eine Warnung ohne Verzögerung sein: jede Admin-Vergabe, jede Erstellung eines neuen Benutzers und jede Berechtigungsänderung an sensiblen Projekten/Studien. Zugriffskontrollen und Audit-Kontrollen sind Teil der technischen Sicherheitsanforderungen der HIPAA-Sicherheitsregel, und auch außerhalb der USA ist das Prinzip universell: Sie müssen wissen, wann Änderungen an der Zugriffskontrolle stattfinden.

(2) - Created by PostDICOM.jpg)

Wenn Bilddaten in großem Umfang abfließen, ist das ein Ereignis mit hoher Priorität. Der perfekte Schwellenwert hängt von Ihrer Umgebung ab, aber hier ist ein solider Ausgangspunkt:

Warnen Sie, wenn ein Nicht-Admin-Benutzer 15+ Studien in 30 Minuten exportiert oder wenn die Exportaktivität plötzlich weit über dem normalen Basiswert dieses Benutzers liegt (zum Beispiel jemand, der normalerweise eine Studie pro Woche exportiert, exportiert plötzlich zehn in einer Stunde). Kombinieren Sie diese Warnung mit Kontext: Erfolgte eine Anmeldung von einem neuen Gerät direkt vor der Exportspitze? Wenn ja, behandeln Sie es als dringend.

Teilen ist notwendig. Unkontrolliertes Teilen ist der Punkt, an dem sich Ärger einschleicht.

Warnen Sie bei einer Spitze von Freigabelinks, die von einem Konto in einem kurzen Zeitfenster erstellt wurden, oder bei einem plötzlichen Anstieg eindeutiger externer Empfänger. Die Reaktion ist einfach: Lassen Sie die Links ablaufen, bestätigen Sie die Empfänger und beschränken Sie das externe Teilen auf die richtigen Rollen.

Wenn eine Warnung ausgelöst wird, beginnen Sie nicht mit einer Debatte. Beginnen Sie mit einer Routine.

Zuerst eindämmen: Deaktivieren Sie das Konto oder widerrufen Sie Sitzungen, wenn der Zugriff verdächtig aussieht. Sichern Sie Beweise: Erfassen Sie die Ereignisdetails und Protokolle, die Sie später benötigen. Bestimmen Sie dann den Umfang: Welche Studien wurden berührt, geteilt oder exportiert? Schließlich zurücksetzen: Anmeldedaten und Rollen zurücksetzen und die Freigabeeinstellungen verschärfen. Dieses Konzept „Erkennen → Reagieren → Auswirkungen begrenzen“ entspricht der Funktionsweise der kontinuierlichen Überwachung.

Verwenden Sie dies als kurzes Audit. Wenn Sie nicht zuversichtlich mit „Ja“ antworten können, haben Sie eine echte Verbesserungsmöglichkeit gefunden.

• Jeder Benutzer hat einen eindeutigen Login (keine geteilten Konten).

• Rollen basieren auf dem Prinzip der geringsten Rechte (nicht jeder ist Admin).

• MFA wird für Administratoren und Fernzugriff verwendet, wo möglich.

• Sie warnen bei Häufung von Anmeldefehlern und Anmeldungen von neuen Geräten/Standorten.

• Sie warnen sofort bei Admin-Vergaben und Berechtigungsänderungen.

• Sie warnen bei Massenexporten/Download-Spitzen und massenhaftem Teilen.

• Daten werden bei der Übertragung und im Ruhezustand verschlüsselt.

• Sie haben eine einfache Reaktionsroutine und einen benannten Verantwortlichen für Warnungen.

Für HIPAA-konforme Umgebungen lassen sich die Themen hinter dieser Checkliste sauber auf technische Sicherheitsmaßnahmen wie Zugriffskontrolle, Audit-Kontrollen, Integrität, Authentifizierung und Übertragungssicherheit abbilden.

Die Sicherheitsgrundlagen des Anbieters sind wichtig, ersetzen aber nicht Ihre operativen Kontrollen.

PostDICOM gibt an, dass Daten mit AES-256 verschlüsselt und auf Microsoft Azure-Speicher in der ausgewählten Region gespeichert werden. Das ist eine starke Basis. Was im Alltag den Unterschied macht, ist, wie Sie auf den Zugriff, das Teilen und die Überwachung in Ihrem realen Workflow zugreifen, insbesondere auf die fünf oben genannten Signale.

Wenn Sie Ihre Echtzeit-PACS-Sicherheitsgrundlagen mit Ihrem tatsächlichen Team (echte Benutzer, echtes Teilen, echtes Studienvolumen) auf die Probe stellen möchten, starten Sie die 7-tägige kostenlose Testversion von PostDICOM und führen Sie diese Checkliste während des Testzeitraums durch. Passen Sie die Warnschwellenwerte an, überprüfen Sie die Zugriffsrollen und bestätigen Sie Ihre Reaktionsroutine, bevor Sie die Nutzung skalieren.

Starten Sie die kostenlose Testversion: https://www.postdicom.com/de/signup

|

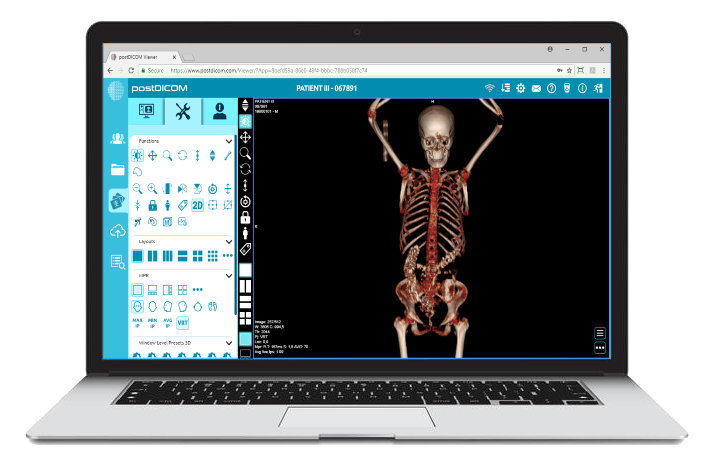

Cloud PACS und Online DICOM ViewerLaden Sie DICOM-Bilder und klinische Dokumente auf PostDICOM-Server hoch. Speichern, betrachten, kollaborieren und teilen Sie Ihre medizinischen Bilddateien. |