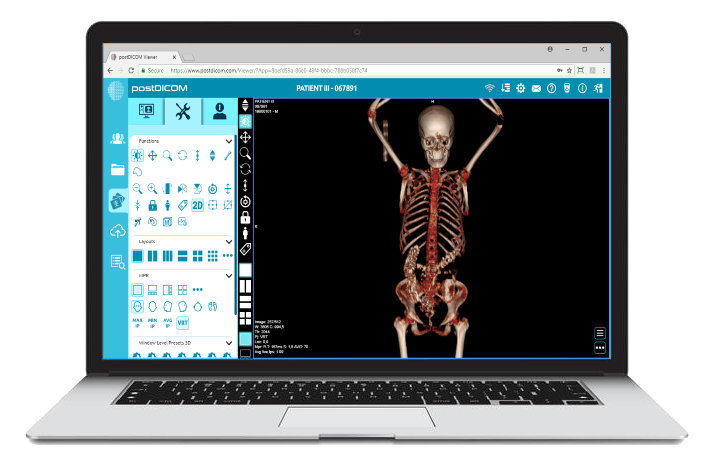

- Created by PostDICOM.jpg)

La seguridad PACS suele fallar de una manera aburrida. No con un momento dramático de "hacker de película", sino con una contraseña reutilizada, un rol de usuario con excesivos privilegios, un enlace compartido que vive para siempre o una exportación silenciosa que nadie nota hasta que alguien pregunta: "¿Por qué este estudio está en el lugar equivocado?"

Así que si busca elementos esenciales de seguridad PACS con una mentalidad de tiempo real, no empiece con una política de 40 páginas. Empiece con la visibilidad. Usted quiere detectar el puñado de comportamientos que aparecen temprano en la mayoría de los incidentes, y desea una rutina de respuesta simple para que la alerta realmente conduzca a la acción.

Los elementos esenciales de seguridad PACS en tiempo real significan monitorear continuamente los inicios de sesión, los permisos y el movimiento de datos (ver, compartir, exportar, eliminar) y alertar sobre patrones sospechosos específicos, como inicios de sesión fallidos repetidos, nuevas ubicaciones/dispositivos, cambios administrativos inesperados y picos inusuales de descarga/exportación, para que pueda contener los problemas rápidamente en lugar de descubrirlos más tarde en una auditoría. Esto se alinea con el enfoque de monitoreo continuo del NIST y la necesidad general de controles de auditoría y salvaguardas de transmisión en las expectativas de seguridad de la atención médica.

Los registros (logs) no son seguridad en tiempo real. Los registros son un historial. La seguridad en tiempo real es un ciclo:

1. Algo Sucede (Intento de inicio de sesión, Enlace Compartido Creado, Exportación Iniciada).

2. Una Regla Lo Evalúa (¿Es Esto Normal Para Este Usuario Y Rol?).

3. Una Alerta Va A La Persona Correcta Rápidamente.

4. Ocurre Una Respuesta Pequeña Y Repetible (Contener Primero, Investigar Después).

La guía del NIST sobre monitoreo continuo y registro respalda esta idea: usted está utilizando eventos y registros para detectar, responder y limitar el impacto, no solo para documentar lo que sucedió después del hecho.

No necesita 200 alertas. Necesita las 5 correctas, ajustadas con umbrales que no sean vagos.

Si alguien golpea su PACS con contraseñas incorrectas repetidas, usted quiere saberlo ahora, no después.

Una regla práctica: activar una alerta cuando una cuenta de usuario tiene más de 8 inicios de sesión fallidos en 10 minutos, o cuando una sola IP tiene más de 20 fallos en 10 minutos, o cuando hay un inicio de sesión exitoso inmediatamente después de una ráfaga de fallos (ese último patrón es una señal clásica de que el atacante finalmente entró). Cuando esto se activa, su mejor primer movimiento es la contención: bloquee la cuenta o suspenda temporalmente el inicio de sesión, luego verifique al usuario.

Los patrones de radiología son predecibles. Un radiólogo que siempre inicia sesión desde una región, apareciendo repentinamente en un nuevo continente, no es automáticamente un ataque, pero siempre vale la pena verificarlo.

Una regla práctica: alertar sobre inicios de sesión por primera vez desde un nuevo país/región, o inicios de sesión por primera vez desde un nuevo dispositivo. No piense demasiado en la respuesta. O es un viaje legítimo (confirmación rápida), o no lo es (deshabilitar acceso, restablecer credenciales y revisar actividad reciente).

Este es el que causa "todo parece normal... hasta que deja de serlo". Un atacante, o incluso un miembro del personal bien intencionado, puede cambiar un rol, ampliar el acceso o crear una nueva cuenta, y de repente su modelo de seguridad desaparece.

Esta debería ser una alerta de retraso cero: cualquier concesión de administrador, cualquier creación de nuevo usuario y cualquier cambio de permisos en proyectos/estudios sensibles. Los controles de acceso y los controles de auditoría son parte de las expectativas de salvaguarda técnica de la Regla de Seguridad HIPAA, e incluso si está fuera de los EE. UU., el principio es universal: debe saber cuándo ocurren cambios en el control de acceso.

(2) - Created by PostDICOM.jpg)

Si los datos de imágenes comienzan a salir en volumen, ese es un evento de alta prioridad. El umbral perfecto depende de su entorno, pero aquí hay un punto de partida sólido:

Alerte cuando un usuario no administrador exporte más de 15 estudios en 30 minutos, o cuando la actividad de exportación esté repentinamente muy por encima de la línea base normal de ese usuario (por ejemplo, alguien que exporta un estudio a la semana exportando repentinamente diez en una hora). Combine esta alerta con el contexto: ¿ocurrió un inicio de sesión de un nuevo dispositivo justo antes del pico de exportación? Si es así, trátelo como urgente.

Compartir es necesario. El intercambio incontrolado es donde se cuelan los problemas.

Alerte sobre un pico en los enlaces compartidos creados por una cuenta en una ventana corta, o sobre un aumento repentino en destinatarios externos únicos. La respuesta es simple: expire los enlaces, confirme a los destinatarios y restrinja el intercambio externo a los roles correctos.

Cuando se activa una alerta, no empiece con un debate. Empiece con una rutina.

Contener primero: deshabilite la cuenta o revoque sesiones si el acceso parece sospechoso. Preserve la evidencia: capture los detalles del evento y los registros que necesitará más tarde. Luego defina el alcance: ¿qué estudios fueron tocados, compartidos o exportados? Finalmente, restablezca: credenciales y roles, y refuerce la configuración de uso compartido. Este concepto de "detectar → responder → limitar impacto" es consistente con cómo se pretende que funcione el monitoreo continuo.

Use esto como una auditoría breve. Si no puede responder con confianza "sí", ha encontrado una mejora real.

• Cada Usuario Tiene Un Inicio De Sesión Único (Sin Cuentas Compartidas).

• Los Roles Son De Privilegio Mínimo (No Todos Son Administradores).

• Se Utiliza MFA Para Administradores Y Acceso Remoto Donde Sea Posible.

• Usted Alerta Sobre Ráfagas De Fallos De Inicio De Sesión E Inicios De Sesión Desde Nuevos Dispositivos/Ubicaciones.

• Usted Alerta Inmediatamente Sobre Concesiones De Administrador Y Cambios De Permisos.

• Usted Alerta Sobre Exportaciones Masivas/Picos De Descarga E Intercambio Masivo.

• Los Datos Están Encriptados En Tránsito Y En Reposo.

• Tiene Una Rutina De Respuesta Simple Y Un Responsable Designado Para Las Alertas.

Para entornos alineados con HIPAA, los temas detrás de esta lista de verificación se mapean claramente a salvaguardas técnicas como control de acceso, controles de auditoría, integridad, autenticación y seguridad de transmisión.

Los fundamentos de seguridad del proveedor importan, pero no reemplazan sus controles operativos.

PostDICOM declara que encripta los datos con AES-256 y los almacena en el almacenamiento de Microsoft Azure en la región seleccionada. Esa es una base sólida. Lo que marca la diferencia día a día es cómo usted accede, comparte y monitorea en su flujo de trabajo real, especialmente las cinco señales anteriores.

Si desea poner a prueba sus elementos esenciales de seguridad PACS en tiempo real con su equipo actual (usuarios reales, intercambio real, volumen de estudios real), inicie la Prueba Gratuita de 7 Días de PostDICOM y ejecute esta lista de verificación durante el período de prueba. Ajuste los umbrales de alerta, verifique los roles de acceso y confirme su rutina de respuesta antes de escalar el uso.

Comience la prueba gratuita: https://www.postdicom.com/es/signup

|

Cloud PACS y Visor DICOM en LíneaSuba imágenes DICOM y documentos clínicos a los servidores de PostDICOM. Almacene, visualice, colabore y comparta sus archivos de imágenes médicas. |