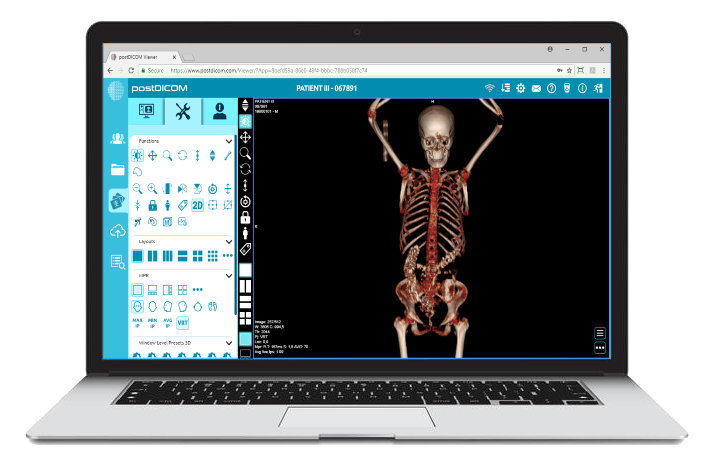

- Created by PostDICOM.jpg)

A segurança do PACS geralmente falha de uma forma aborrecida. Não com um momento dramático de “hacker de filme”, mas com uma palavra-passe reutilizada, uma função de utilizador com demasiados privilégios, um link de partilha que dura para sempre, ou uma exportação silenciosa que ninguém nota até alguém perguntar: “Porque é que este estudo está no lugar errado?”

Portanto, se procura os essenciais de segurança PACS com uma mentalidade em tempo real, não comece com uma política de 40 páginas. Comece pela visibilidade. Quer detetar o punhado de comportamentos que aparecem cedo na maioria dos incidentes, e quer uma rotina de resposta simples para que o alerta leve realmente a uma ação.

Os essenciais de segurança PACS em tempo real significam monitorizar continuamente logins, permissões e movimento de dados (visualizar, partilhar, exportar, eliminar) e alertar sobre padrões suspeitos específicos — como falhas de login repetidas, novos locais/dispositivos, alterações inesperadas de administrador e picos incomuns de download/exportação, para que possa conter problemas rapidamente em vez de os descobrir mais tarde numa auditoria. Isto alinha-se com a abordagem de monitorização contínua do NIST e a necessidade geral de controlos de auditoria e salvaguardas de transmissão nas expectativas de segurança em saúde.

Os registos (logs) não são segurança em tempo real. Os registos são um histórico. A segurança em tempo real é um ciclo:

1. Algo Acontece (Tentativa de Login, Link de Partilha Criado, Exportação Iniciada).

2. Uma Regra Avalia (Isto É Normal Para Este Utilizador E Função?).

3. Um Alerta Segue Para a Pessoa Certa Rapidamente.

4. Ocorre uma Resposta Pequena e Repetível (Conter Primeiro, Investigar Depois).

A orientação do NIST sobre monitorização contínua e registo apoia esta ideia: está a usar eventos e registos para detetar, responder e limitar o impacto, não apenas para documentar o que aconteceu após o facto.

Não precisa de 200 alertas. Precisa dos 5 certos, ajustados com limites que não sejam vagos.

Se alguém atingir o seu PACS com palavras-passe incorretas repetidas, quer saber agora, não depois.

Uma regra prática: acionar um alerta quando uma conta de utilizador tem mais de 8 falhas de login em 10 minutos, ou quando um único IP tem mais de 20 falhas em 10 minutos, ou quando há um login bem-sucedido imediatamente após um pico de falhas (esse último padrão é um sinal clássico de que o atacante finalmente conseguiu entrar). Quando isto dispara, o seu melhor primeiro movimento é a contenção: bloquear a conta ou suspender temporariamente o login, e depois verificar o utilizador.

Os padrões de radiologia são previsíveis. Um radiologista que faz sempre login de uma região, aparecendo de repente num novo continente, não é automaticamente um ataque, mas vale sempre a pena verificar.

Uma regra prática: alertar sobre logins pela primeira vez de um novo país/região, ou logins pela primeira vez de um novo dispositivo. Não complique a resposta. Ou é uma viagem legítima (confirmação rápida), ou não é (desativar acesso, redefinir credenciais e rever atividade recente).

Este é aquele que causa “tudo parece normal… até que não esteja”. Um atacante, ou mesmo um funcionário bem-intencionado, pode alterar uma função, alargar o acesso ou criar uma nova conta, e de repente o seu modelo de segurança desaparece.

Este deve ser um alerta de atraso zero: qualquer concessão de administrador, qualquer criação de novo utilizador e quaisquer alterações de permissão em projetos/estudos sensíveis. Controlos de acesso e controlos de auditoria fazem parte das expectativas de salvaguarda técnica da Regra de Segurança HIPAA e, mesmo que esteja fora dos EUA, o princípio é universal: deve saber quando ocorrem alterações no controlo de acesso.

(2) - Created by PostDICOM.jpg)

Se os dados de imagem começarem a sair em volume, é um evento de alta prioridade. O limite perfeito depende do seu ambiente, mas aqui está um ponto de partida sólido:

Alertar quando um utilizador não administrador exporta mais de 15 estudos em 30 minutos, ou quando a atividade de exportação está subitamente muito acima da linha de base normal desse utilizador (por exemplo, alguém que exporta um estudo por semana exporta subitamente dez numa hora). Associe este alerta ao contexto: ocorreu um login de novo dispositivo logo antes do pico de exportação? Se sim, trate-o como urgente.

A partilha é necessária. A partilha descontrolada é onde o problema se infiltra.

Alertar sobre um pico de links de partilha criados por uma conta numa janela curta, ou sobre um aumento repentino em destinatários externos únicos. A resposta é simples: expirar os links, confirmar os destinatários e restringir a partilha externa às funções corretas.

Quando um alerta dispara, não comece com um debate. Comece com uma rotina.

Conter primeiro: desativar a conta ou revogar sessões se o acesso parecer suspeito. Preservar a evidência: capturar os detalhes do evento e registos de que precisará mais tarde. Depois o âmbito: que estudos foram tocados, partilhados ou exportados? Finalmente, redefinir: credenciais e funções, e apertar as definições de partilha. Este conceito “detetar → responder → limitar impacto” é consistente com a forma como a monitorização contínua deve funcionar.

Use isto como uma auditoria curta. Se não consegue responder “sim” com confiança, encontrou uma melhoria real.

• Cada Utilizador Tem Um Login Único (sem Contas Partilhadas).

• As Funções São de Menor Privilégio (nem Todos São Administradores).

• O MFA É Usado Para Administradores E Acesso Remoto Onde Possível.

• Alerta Sobre Picos De Falha De Login E Logins De Novo Dispositivo/Localização.

• Alerta Imediatamente Sobre Concessões De Admin E Alterações De Permissões.

• Alerta Sobre Exportações Em Massa/Picos De Download E Partilha Em Massa.

• Os Dados São Encriptados Em Trânsito E Em Repouso.

• Tem Uma Rotina De Resposta Simples E Um Responsável Nomeado Para Alertas.

Para ambientes alinhados com a HIPAA, os temas por trás desta checklist mapeiam-se claramente para salvaguardas técnicas como controlo de acesso, controlos de auditoria, integridade, autenticação e segurança de transmissão.

As bases de segurança do fornecedor são importantes, mas não substituem os seus controlos operacionais.

A PostDICOM afirma que encripta dados com AES-256 e armazena-os no armazenamento Microsoft Azure na região selecionada. Essa é uma linha de base forte. O que faz a diferença no dia a dia é como acede, partilha e monitoriza no seu fluxo de trabalho real, especialmente os cinco sinais acima.

Se quiser testar a pressão dos seus essenciais de segurança PACS em tempo real com a sua equipa real (utilizadores reais, partilha real, volume de estudo real), inicie a Avaliação Gratuita de 7 Dias da PostDICOM e execute esta checklist durante o período de teste. Afine os limites de alerta, verifique as funções de acesso e confirme a sua rotina de resposta antes de escalar a utilização.

Inicie a avaliação gratuita: https://www.postdicom.com/pt/signup

|

Cloud PACS e Visualizador DICOM OnlineCarregue imagens DICOM e documentos clínicos para os servidores PostDICOM. Armazene, visualize, colabore e partilhe os seus ficheiros de imagem médica. |